Masalah keamanan merupakan salah satu aspek penting dari

sebuah sistem informasi. Sayang sekali masalah keamanan ini sering kali kurang mendapat

perhatian dari para pemilik dan pengelola sistem informasi. Seringkali masalah

keamanan berada di urutan kedua, atau bahkan di urutan terakhir dalam daftar

hal-hal yang dianggap penting. Apabila menggangu performansi dari sistem,

seringkali keamanan dikurangi atau ditiadakan.

William Stalling (2011) menyatakan bahwa security service adalah sebuah proses

atau layanan komunikasi yang disediakan oleh sistem untuk memberikan jenis

perlindungan tertentu terhadap sumber daya sistem, layanan keamanan menerapkan

kebijakan keamanan dan dilaksanakan oleh mekanisme keamanan.

Garfinkel mengemukakan bahwa keamanan komputer (computer security)

melingkupi empat aspek, yaitu privacy,

integrity, authentication, dan availability. Selain keempat hal di atas, masih

ada dua aspek lain yang juga sering dibahas dalam kaitannya dengan electronic

commerce, yaitu access control dan non-repudiation.

1. Privacy / Confidentiality

Inti

utama aspek privacy atau confidentiality adalah usaha untuk

menjaga informasi dari orang yang tidak berhak mengakses. Privacy lebih kearah data-data yang sifatnya privat sedangkan confidentiality biasanya berhubungan

dengan data yang diberikan ke pihak lain untuk keperluan tertentu (misalnya

sebagai bagian dari pendaftaran sebuah servis) dan hanya diperbolehkan untuk

keperluan tertentu tersebut. Contoh hal yang berhubungan dengan privacy adalah e-mail seorang pemakai (user)

tidak boleh dibaca oleh administrator. Contoh

confidential information adalah

data-data yang sifatnya pribadi (seperti nama, tempat tanggal lahir, social security number, agama, status

perkawinan, penyakit yang pernah diderita, nomor kartu kredit, dan sebagainya)

merupakan data-data yang ingin diproteksi penggunaan dan penyebarannya. Contoh

lain dari confidentiality adalah

daftar pelanggan dari sebuah Internet

Service Provider (ISP).

Untuk

mendapatkan kartu kredit, biasanya ditanyakan data-data pribadi. Jika saya

mengetahui data-data pribadi anda, termasuk nama ibu anda, maka saya dapat

melaporkan melalui telepon (dengan berpura-pura sebagai anda) bahwa kartu

kredit anda hilang dan mohon penggunaannya diblokir. Institusi (bank) yang

mengeluarkan kartu kredit anda akan percaya bahwa saya adalah anda dan akan

menutup kartu kredit anda. Masih banyak lagi kekacauan yang dapat ditimbulkan

bila data-data pribadi ini digunakan oleh orang yang tidak berhak.

Dalam

bidang kesehatan (health care)

masalah privacy merupakan topik yang

sangat serius di Amerika Serikat. Health

Insurance Portability and Accountability Act (HIPPA), dikatakan akan mulai

digunakan di tahun 2002, mengatakan bahwa rumah sakit, perusahaan asuransi, dan

institusi lain yang berhubungan dengan kesehatan harus menjamin keamanan dan privacy dari data-data pasien. Data-data

yang dikirim harus sesuai dengan format standar dan mekanisme pengamanan yang

cukup baik. Partner bisnis dari institusi yang bersangkutan juga harus menjamin

hal tersebut. Suatu hal yang cukup sulit dipenuhi. Pelanggaran akan act ini

dapat didenda US$ 250.000 atau 10 tahun di penjara.

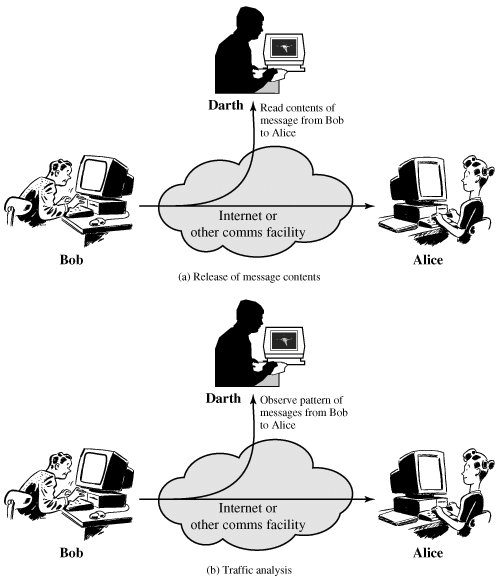

Serangan

terhadap aspek privacy misalnya

adalah usaha untuk melakukan penyadapan (dengan program sniffer). Usaha-usaha yang dapat dilakukan untuk meningkatkan privacy dan confidentiality adalah dengan menggunakan

teknologi kriptografi (dengan enkripsi dan dekripsi).

Ada

beberapa masalah lain yang berhubungan dengan confidentiality.

Apabila kita

menduga seorang pemakai (sebut saja X) dari sebuah ISP (Z), maka dapatkah kita

meminta ISP (Z) untuk membuka data-data tentang pemakai X tersebut? Di luar

negeri, ISP Z akan menolak permintaan tersebut meskipun bukti-bukti bisa

ditunjukkan bahwa pemakai X tersebut melakukan kejahatan. Biasanya ISP Z tersebut

meminta kita untuk menunjukkan surat dari pihak penegak hukum (subpoena). Masalah privacy atau confidentiality

ini sering digunakan sebagi pelindung oleh orang yang jahat/nakal.

Informasi

mengenai privacy yang lebih rinci

dapat diperoleh dari situs Electronic Privacy

Information Center (EPIC, http://www.epic.org) dan Electronic Frontier Foundation

(EFF, http://www.eff.org).

Confidentiality

merupakan aspek yang menjamin kerahasiaan data atau informasi. Sistem yang digunakan

untuk mengimplementasikan e-procurement harus dapat menjamin kerahasiaan data

yang dikirim, diterima dan disimpan. Bocornya informasi dapat berakibat

batalnya proses pengadaan.

Kerahasiaan

ini dapat diimplementasikan dengan berbagai cara, seperti misalnya menggunakan

teknologi kriptografi dengan melakukan proses enkripsi (penyandian, pengkodean)

pada transmisi data, pengolahan data (aplikasi dan database), dan penyimpanan

data (storage). Teknologi kriptografi dapat mempersulit pembacaan data tersebut

bagi pihak yang tidak berhak.

Seringkali

perancang dan implementor dari sistem informasi atau sistem transaksi

elektronik lalai dalam menerapkan pengamanan. Umumnya pengamanan ini baru

diperhatikan pada tahap akhir saja sehingga pengamanan lebih sulit diintegrasikan

dengan sistem yang ada. Penambahan pada tahap akhir ini menyebabkan sistem

menjadi tambal sulam. Akibat lain dari hal ini adalah adanya biaya yang lebih

mahal daripada jika pengamanan sudah dipikirkan dan diimplementasikan sejak

awal.

Akses

terhadap informasi juga harus dilakukan dengan melalui mekanisme otorisasi

(authorization) yang ketat. Tingkat keamanan dari mekanisme otorisasi

bergantung kepada tingkat kerahasiaan data yang diinginkan.

2. Integrity

Aspek

ini menekankan bahwa informasi tidak boleh diubah tanpa seijin pemilik

informasi. Adanya virus, trojan horse,

atau pemakai lain yang mengubah informasi tanpa ijin merupakan contoh masalah

yang harus dihadapi. Sebuah e-mail dapat saja “ditangkap” (intercept) di tengah jalan, diubah isinya (altered, tampered, modified), kemudian diteruskan ke alamat yang

dituju. Dengan kata lain, integritas dari informasi sudah tidak terjaga. Penggunaan

enkripsi dan digital signature, misalnya, dapat mengatasi masalah ini.

Salah

satu contoh kasus trojan horse adalah

distribusi paket program TCP Wrapper

(yaitu program populer yang dapat digunakan untuk mengatur dan membatasi akses

TCP/IP) yang dimodifikasi oleh orang yang tidak bertanggung jawab. Jika anda

memasang program yang berisi trojan horse

tersebut, maka ketika anda merakit (compile)

program tersebut, dia akan mengirimkan eMail kepada orang tertentu yang

kemudian memperbolehkan dia masuk ke sistem anda. Informasi ini berasal dari

CERT Advisory, “CA- 99-01

Trojan-TCP-Wrappers” yang didistribusikan 21 Januari 1999.

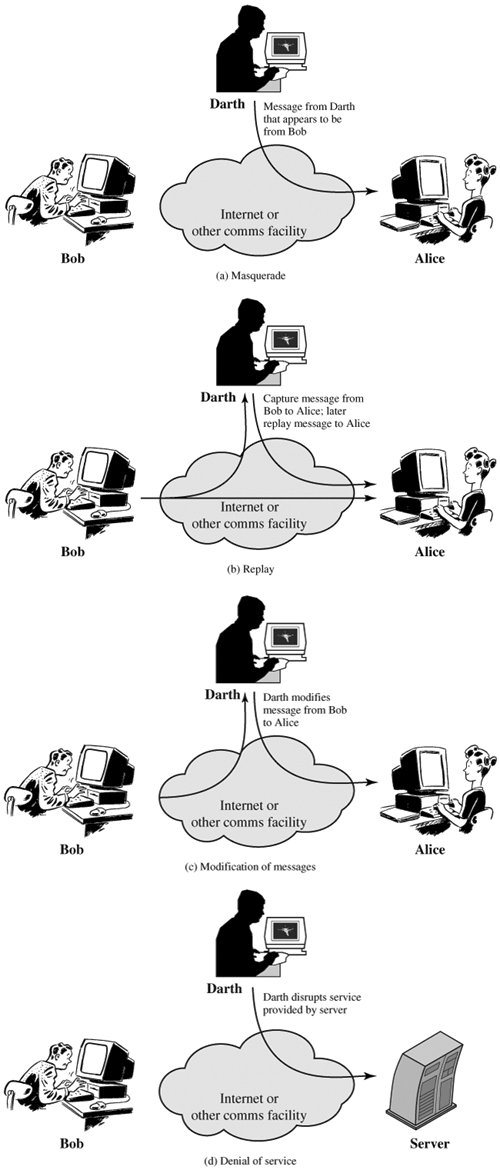

Contoh

serangan lain adalah yang disebut “man in

the middle attack” dimana seseorang menempatkan diri di tengah pembicaraan

dan menyamar sebagai orang lain.

Integrity

merupakan aspek yang menjamin bahwa data tidak boleh berubah tanpa ijin pihak

yang berwenang (authorized). Aspek ini menekankan bahwa informasi tidak boleh

diubah tanpa seijin pemilik informasi. Adanya virus, trojan horse, atau pemakai

lain yang mengubah informasi tanpa ijin merupakan contoh masalah yang harus

dihadapi. Sebuah e-mail dapat saja “ditangkap” (intercept) di tengah jalan,

diubah isinya (altered, tampered, modified), kemudian diteruskan ke alamat yang

dituju. Dengan kata lain, integritas dari informasi sudah tidak terjaga.

Penggunaan enkripsi dan digital signature, misalnya, dapat mengatasi masalah

ini.

Untuk

aplikasi e-procurement, aspek integrity ini sangat penting. Data yang telah

dikirimkan tidak dapat diubah oleh pihak yang berwenang. Pelanggaran terhadap

hal ini akan berakibat tidak berfungsinya sistem e-procurement.

Secara

teknis ada banyak cara untuk menjamin aspek integrity ini, seperi misalnya

dengan menggunakan messange authentication code, hash function, digital

signature.

·

Contoh

: e-mail di intercept di tengah jalan, diubah isinya, kemudian diteruskan ke

alamat yang dituju.

·

Bentuk

serangan : Adanya virus, trojan horse, atau pemakai lain yang mengubah

informasi tanpa ijin, “man in the middle attack” dimana seseorang menempatkan

diri di tengah pembicaraan dan menyamar sebagai orang lain.

3. Authentication

Aspek

ini berhubungan dengan metoda untuk menyatakan bahwa informasi betul-betul

asli, orang yang mengakses atau memberikan informasi adalah betul-betul orang

yang dimaksud, atau server yang kita hubungi adalah betul-betul server yang

asli.

Masalah

pertama, membuktikan keaslian dokumen, dapat dilakukan dengan teknologi watermarking dan digital signature. Watermarking juga dapat digunakan untuk menjaga

“intelectual property”, yaitu dengan

menandai dokumen atau hasil karya dengan “tanda

tangan” pembuat.

Masalah kedua biasanya berhubungan dengan access control, yaitu berkaitan dengan

pembatasan orang yang dapat mengakses informasi. Dalam hal ini pengguna harus

menunjukkan bukti bahwa memang dia adalah pengguna yang sah, misalnya dengan

menggunakan password, biometric (ciri-ciri khas orang), dan

sejenisnya. Ada tiga hal yang dapat ditanyakan kepada orang untuk menguji siapa

dia:

•

What you have (misalnya kartu ATM)

•

What you know (misalnya PIN atau password)

•

What you are (misalnya sidik jari, biometric)

Penggunaan

teknologi smart card, saat ini

kelihatannya dapat meningkatkan keamanan aspek ini. Secara umum, proteksi authentication dapat

menggunakan digital certificates. Authentication

biasanya diarahkan kepada orang (pengguna), namun tidak pernah ditujukan kepada

server atau mesin. Pernahkan kita bertanya bahwa mesin ATM yang sedang kita

gunakan memang benar-benar milik bank yang bersangkutan? Bagaimana jika ada

orang nakal yang membuat mesin seperti ATM sebuah bank dan meletakkannya di

tempat umum? Dia dapat menyadap data-data (informasi yang ada di magnetic

strip) dan PIN dari orang yang tertipu. Memang membuat mesin ATM palsu tidak

mudah. Tapi, bisa anda bayangkan betapa mudahnya membuat web site palsu yang menyamar

sebagai web site sebuah bank yang memberikan layanan Internet Banking. (Ini

yang terjadi dengan kasus klikBCA.com.)

4. Availability

Aspek

availability atau ketersediaan

berhubungan dengan ketersediaan informasi ketika dibutuhkan. Sistem informasi

yang diserang atau dijebol dapat menghambat atau meniadakan akses ke informasi.

Contoh

hambatan adalah serangan yang sering disebut dengan “denial of service attack” (DoS

attack), dimana server dikirimi

permintaan (biasanya palsu) yang bertubi-tubi atau permintaan yang diluar perkiraan

sehingga tidak dapat melayani permintaan lain atau bahkan sampai down, hang, crash.

Contoh

lain adalah adanya mailbomb, dimana

seorang pemakai dikirimi e-mail bertubi-tubi (katakan ribuan e-mail) dengan

ukuran yang besar sehingga sang pemakai tidak dapat membuka e-mailnya

atau kesulitan mengakses e-mailnya (apalagi

jika akses dilakukan melalui saluran telepon). Bayangkan apabila anda dikirimi

5000 email dan anda harus mengambil (download)

email tersebut melalui telepon dari rumah.

Availability

merupakan aspek yang menjamin bahwa data tersedia ketika dibutuhkan. Dapat

dibayangkan efek yang terjadi ketika proses penawaran sedang dilangsungkan

ternyata sistem tidak dapat diakses sehingga penawaran tidak dapat diterima.

Ada kemungkinan pihak-pihak yang dirugikan karena tidak dapat mengirimkan

penawaran, misalnya.

Hilangnya

layanan dapat disebabkan oleh berbagai hal, mulai dari benca alam (kebakaran,

banjir, gempa bumi), ke kesalahan sistem (server rusak, disk rusak, jaringan

putus), sampai ke upaya pengrusakan yang dilakukan secara sadar (attack).

Pengamanan terhadap ancaman ini dapat dilakukan dengan menggunakan sistem

backup dan menyediakan disaster recovery center (DRC) yang dilengkapi dengan

panduan untuk melakukan pemulihan (disaster recovery plan).

5. Access

Control

Aspek

ini berhubungan dengan cara pengaturan akses kepada informasi. Hal ini biasanya

berhubungan dengan klasifikasi data (public, private, confidential, top secret)

& user (guest, admin, top manager, dsb.), mekanisme authentication dan juga

privacy. Access control seringkali dilakukan

dengan menggunakan kombinasi userid/password atau dengan menggunakan mekanisme

lain (seperti kartu, biometrics).

6. Non-repudiation

Aspek

ini menjaga agar seseorang tidak dapat menyangkal telah melakukan sebuah

transaksi. Sebagai contoh, seseorang yang mengirimkan email untuk memesan

barang tidak dapat menyangkal bahwa dia telah mengirimkan email tersebut. Aspek

ini sangat penting dalam hal electronic commerce. Penggunaan digital signature,

certifiates, dan teknologi kriptografi secara umum dapat menjaga aspek ini.

Akan tetapi hal ini masih harus didukung oleh hukum sehingga status dari

digital signature itu jelas legal. Hal ini akan dibahas lebih rinci pada bagian

tersendiri.

SUMBER

Budi Rahardjo. 2005. Keamanan

Sistem Informasi Berbasis Internet. PT Insan Infonesia: Bandung

Computer Security Institute. 1999. CSI/FBI Computer Crime and Security Survey. CSI, Winter http://www.gocsi.com

Garfinkel, Simson and Gene Spafford.1996. Practical

UNIX & Internet Security2nd edition. O’Reilly & Associates, Inc.

William Stallings. 2011. Network Security Essentials: Applications and Standarts Fourth Edition.

Prentice Hall

William Stallings. 2006. Cryptography and Network Security: Principles and Practice Fifth

Edition. Prentice