Apabila berbicara mengenai keamanan jaringan komputer,

maka kita akan memahami bahwa jaringan komputer sangat rentan terhadap serangan

(attack). William Stallings

mengklasifikasikan secara umum serangan (attack)

dalam jaringan menjadi dua yaitu passive

attack dan active attack.

1. Passive

Attack / Serangan Pasiv

Serangan pasif

adalah jenis serangan yang tidak membahayakan terhadap sebuah sistem jaringan.

Jenis serangan ini tidak menyebabkan hilangnya sumber daya dalam sebuah

jaringan maupun menyebabkan kerusakan terhadap sebuah sistem jaringan yang di

serang menggunakan jenis serangan ini. Sumber daya yang terdapat dalam sistem

jaringan diantaranya berupa data, bandwidth jaringan, printer, memori dalam

sebuah komputer, unit pengolah (prosesor) dan masih banyak lagi. Intinya jenis

serangan ini hanya melakukan pengamatan terhadap semua sumber daya yang

terdapat dalam sebuah sistem jaringan komputer. Seperti memantau lalu lintas

jaringan sebuah sistem jaringan komputer. Informasi yang dihasilkan dari hasil

pengamatan tersebut sangat bermanfaat bagi pihak yang tidak berhak untuk

melakukan penyerangan selanjutnya terhadap sistem tersebut. sehingga jenis

serangan ini sangat sulit untuk di deteksi oleh pengelola sebuah sistem

jaringan komputer.

Komunikasi jaringan

tanpa kabel biasanya menggunakan frekuensi gelombang radio umum yang tidak

terdaftar yang dapat di akses oleh siapapun dengan menggunakan kartu jaringan yang

kompatibel, sehingga untuk jaringan jenis ini sangat mudah untuk di sadap

dengan menggunakan teknik “sniffing”

atau “wardriving”. Saat ini banyak “sniffer” menggunakan software seperti

NetStumbler dengan kombinasi antena yang saling bekerja bersama dengan kartu

jaringan tanpa kabel (wireless) untuk

mendeteksi jaringan “access point”

(AP) yang berada dalam jangkauan dan sinyalnya dapat diakses kartu jaringan tanpa

kabel tersebut. Kemudian traffic data

yang terjadi didalam jaringan wireless tersebut ditangkap oleh “sniffer” tersebut untuk kemudian di

analisis dengan menggunakan tool seperti Microsoft Network Monitor untuk sistem

operasi microsoft windows atau menggunakan Linux TCP Dump untuk sistem operasi

Linux.

Seranagan pasif

merupakan serangan pada sistem autentikasi yang tidak menyisipkan data pada

aliran data, tetapi hanya mengamati atau memonitor pengiriman informasi ke

tujuan. Informasi ini dapat digunakan di lain waktu oleh pihak yang tidak

bertanggung jawab. Serangan pasif yang mengambil suatu unit data kemudian

menggunakannya untuk memasuki sesi autentikasi dengan berpura-pura menjadi user

yangg autentik / asli disebut dengan replay attack. Beberapa informasi

autentikasi seperti password atau data biometric yang dikirim melalui transmisi

elektronik dapat direkam dan kemudian digunakan untuk memalsukan data yang

sebenarnya. Serangan pasif ini sulit dideteksi karena penyerang tidak melakukan

perubahan data. Oleh sebab itu untuk mengatasi serangan pasif ini lebih

ditekankan pada pencegahan daripada pendeteksiannya.

Contoh:

•

Menguping.

Penyerang memonitor transmisi isi pesan. Sebuah contoh dari ini adalah

seseorang mendengarkan transmisi pada LAN antara dua workstasion atau mencari

frekwensi transmisi antara handset wireless dan base station.

•

Analisis

lalulintas. Penyerang, dengan cara yang lebih tak terlihat, mendapatkan

intelijen dengan memonitor transmisi mengenai pola komunikasi. Banyak informasi

yang dibawa pada aliran pesan antara pihak-pihak yang berkomunikasi.

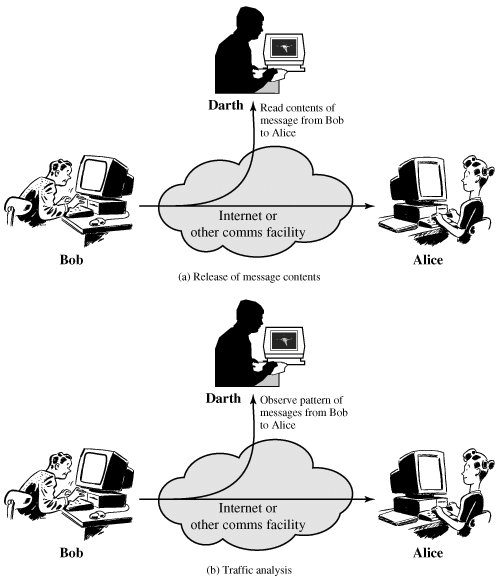

William Stalling menyatakan serangan pasif bertujuan adalah

untuk mendapatkan informasi yang sedang di transmisikan. Ada dua jenis serangan

pasif yaitu

a. Release

of Message Content / Pelepasan Isi Pesan

Release

of message content adalah serangan yang bertujuan untuk mendapatkan informasi

yang dikirim baik melalui percakapan telepon, email, ataupun transfer file

dalam jaringan.

b. Traffic

Analysis / Analisis Traffic

Traffic Analysis adalah suatu serangan yang dilakukan dengan mengambil informasi yang telah diberi proteksi (misal enkripsi) dan dikirimkan dalam jaringan, kemudian mencoba menganalisa sistem proteksi informasi tersebut untuk kemudian dapat memecahkan sistem proteksi informasi tersebut.

Misalkan kita memiliki cara menutupi isi pesan atau informasi lalu lintas lain sehingga lawan, bahkan jika mereka menangkap pesan, tidak bisa mengekstrak informasi dari pesan. Teknik umum untuk isi masking adalah enkripsi. Jika kita memiliki perlindungan enkripsi, lawan masih mungkin bisa mengamati pola pesan-pesan. Lawan bisa menentukan lokasi dan identitas host yang berkomunikasi dan bisa mengamati frekuensi dan panjang pesan-pesan yang dipertukarkan. Informasi ini mungkin berguna dalam menebak sifat dari komunikasi yang sedang berlangsung.

2.

Active Attack / Serangan Aktiv

Jenis serangan

active attacks lebih berbahaya dibanding dengan passive attacks. Penyerang bertujuan

untuk masuk ke

jaringan WLAN, dan

akan berusaha mengambil data

atau bahkan merusak

jaringan. Penyerang akan

berusaha menembus sistem sampai

ke level admin

jaringan WLAN sehingga

dapat melakukan perubahan konfigurasi seperti seorang admin. Dampak dari

serangan jenis ini tidak

sebatas pada jarinngan wireless LAN saja,

namun bisa melebar hingga ke seluruh jaringan.

Active attacks

adalah suatu metode penyerangan yang dilakukan dengan terlibat dalam modifikasi

aliran data. Serangan ini mencoba memodifikasi data, mencoba mendapatkan

autentikasi, atau mendapatkan autentikasi dengan mengirimkan paket-paket data

yang salah ke dalam data stream atau dengan memodifikassi paket-paket yang

melewati data stream. Kebalikan dari serangan pasif, serangan aktif sulit untuk

dicegah karena untuk melakukannya dibutuhkan perlindungan fisik untuk semua

fasilitas komunikassi dan jalur-jalurnya setiap saat. Yang dapat dilakukan

adalah mendeteksi dan memulihkan keadaan yang disebabkan oleh serangan ini.

Contoh:

Penyerang memutus

komunikasi antara pihak yang berkomunikasi dan bersikap seolah sebagai salah

satu pihak yang berkomunikasi. Sehingga penyerang bebas mengambil atau mengubah

informasi dari pihak yang berkomunikasi. Baik pengirim atau penerima tidak

mengetahui bahwa mereka berkomunikasi dengan pihak yang salah

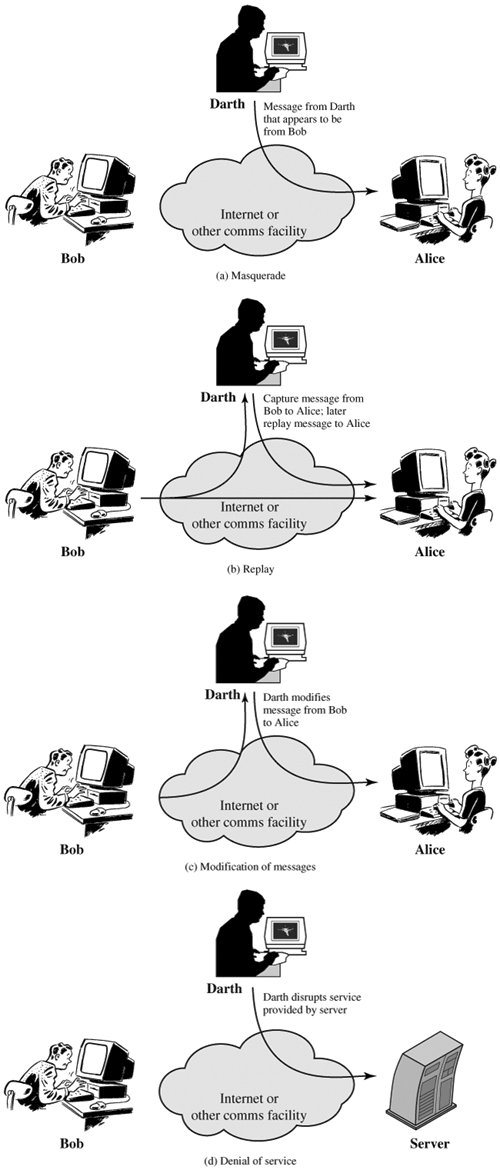

Serangan aktif

melibatkan beberapa modifikasi aliran data atau penciptaan aliran palsu dan

dapat dibagi menjadi empat kategori: masquerade,

replay, modifikasi pesan (message

modification), dan penolakan layanan (denial

of service).

a. Masquerade

Sebuah masquerade terjadi ketika satu entitas

berpura-pura menjadi entitas yang berbeda Sebuah serangan masquerade biasanya

meliputi salah satu bentuk lain dari serangan aktif. Sebagai contoh, urutan

otentikasi dapat ditangkap dan diputar setelah urutan otentikasi yang sah telah

terjadi, sehingga memungkinkan suatu entitas yang berwenang dengan hak sedikit

untuk mendapatkan hak tambahan dengan menyamar sebagai entitas yang memiliki

hak istimewa.

Gambar

di atas menunjukan contoh dari masquerade. Alice sebagai penerima pesan yang

terhubung dengan jaringan internet menerima pesan atas nama Bob, padahal bob

yang tidak terhubung ke jaringan internet tidak pernah mengirim pesan kepada

Alice. Pesan tersebut dikirim oleh orang lain yang menyamar sebagai Bob.

b. Replay

Replay

melibatkan penangkapan pasif unit data dan retransmission selanjutnya untuk

menghasilkan efek yang tidak sah.

c. Modification

of Message

Modification

of Messages (Modifikasi pesan) hanya berarti bahwa beberapa bagian dari pesan

yang sah yang diubah, atau bahwa pesan yang tertunda atau pengaturan kembali,

untuk menghasilkan efek yang tidak sah

d. Denial

of Service

Denial of Service (penolakan layanan) mencegah atau

menghambat penggunaan secara normal atau pengelolaan fasilitas komunikasi.

Serangan ini mungkin memiliki target tertentu, misalnya, suatu entitas dapat

menekan semua pesan yang diarahkan ke tujuan tertentu (misalnya, layanan audit

keamanan). Bentuk lain dari Denial of Service adalah gangguan seluruh jaringan,

baik dengan menonaktifkan jaringan atau dengan overloading dengan pesan

sehingga menurunkan kinerja jaringan.

Denial of Services (DoS) ini adalah salah satu ancaman

keamanan jaringan yang membuat suatu layanan jaringan jadi mampet, serangan

yang membuat jaringan anda tidak bisa diakses atau serangan yang membuat system

anda tidak bisa memproses atau merespon terhadap traffic yang legitimasi atau

permintaan layanan terhadap object dan resource jaringan. Bentuk umum dari

serangan Denial of Services ini adalah dengan cara mengirim paket data dalam

jumlah yang sangat bersar terhadap suatu server dimana server tersebut tidak

bisa memproses semuanya. Bentuk lain dari serangan keamanan jaringan Denial of

Services ini adalah memanfaatkan telah diketahuinya celah yang rentan dari

suatu operating system, layanan-2, atau applikasi-2. Exploitasi terhadap celah

atau titik lemah system ini bisa sering menyebabkan system crash atau pemakaian

100% CPU.

Tidak semua Denial of Services ini adalah merupakan

akibat dari serangan keamanan jaringan. Error dalam coding suatu program bisa

saja mengakibatkan kondisi yang disebut DoS ini.

Disamping itu ada beberapa jenis DoS seperti:

1)

Distributed

Denial of Services (DDoS), terjadi saat penyerang berhasil meng-kompromi

beberapa layanan system dan menggunakannya atau memanfaatkannya sebagai pusat

untuk menyebarkan serangan terhadap korban lain.

2)

Ancaman

keamanan jaringan Distributed refelective deniel of service (DRDoS)

memanfaatkan operasi normal dari layanan Internet, seperti protocol-2 update

DNS dan router. DRDoS ini menyerang fungsi dengan mengirim update, sesi, dalam

jumlah yang sangat besar kepada berbagai macam layanan server atau router

dengan menggunakan address spoofing kepada target korban.

3)

Serangan

keamanan jaringan dengan membanjiri sinyal SYN kepada system yang menggunakan

protocol TCP/IP dengan melakukan inisiasi sesi komunikasi. Seperti kita

ketahui, sebuah client mengirim paket SYN kepada server, server akan merespon

dengan paket SYN/ACK kepada client tadi, kemudian client tadi merespon balik

juga dengan paket ACK kepada server. Ini proses terbentuknya sesi komunikasi

yang disebut Three-Way handshake yang dipakai untuk transfer data sampai sesi

tersebut berakhir. Kebanjiran SYN terjadi ketika melimpahnya paket SYN dikirim

ke server, tetapi si pengirim tidak pernah membalas dengan paket akhir ACK.

4)

Serangan

keamanan jaringan dalam bentuk Smurf Attack terjadi ketika sebuah server

digunakan untuk membanjiri korban dengan data sampah yang tidak berguna. Server

atau jaringan yang dipakai menghasilkan response paket yang banyak seperti ICMP

ECHO paket atau UDP paket dari satu paket yang dikirim. Serangan yang umum

adalah dengan jalan mengirimkan broadcast kepada segmen jaringan sehingga semua

node dalam jaringan akan menerima paket broadcast ini, sehingga setiap node

akan merespon balik dengan satu atau lebih paket respon.

5)

Serangan

keamanan jaringan Ping of Death, adalah serangan ping yang oversize. Dengan

menggunakan tool khusus, si penyerang dapat mengirimkan paket ping oversized

yang banyak sekali kepada korbannya. Dalam banyak kasus system yang diserang

mencoba memproses data tersebut, error terjadi yang menyebabkan system crash,

freeze atau reboot. Ping of Death ini tak lebih dari semacam serangan Buffer

overflow akan tetapi karena system yang diserang sering jadi down, maka disebut

DoS attack.

6)

Stream

Attack terjadi saat banyak jumlah paket yang besar dikirim menuju ke port pada

system korban menggunakan sumber nomor yang random.

SUMBER

William Stallings. 2011. Network Security Essentials: Applications and Standarts Fourt Edition.

Prentice Hall

William Stallings. 2006. Cryptography and Network Security: Principles and Practice Fifth

Edition. Prentice Hall

http://kundang.weblog.esaunggul.ac.id/2013/07/16/jenis-serangan-terhadap-keamanan-jaringan-komputer/ di

akses pada 21 maret 2014 pukul 11.50

http://techfully.blogspot.com/2011/03/jenis-serangan-terhadap-keamanan.html diakses

pada 21 maret 2014 pukul 12.30

http://whitenblackz.blogspot.com/2013/03/x800-rfc-2828-security-system.html diakses

pada 21 maret 2014 pukul 13.00

ijin copy ya :)

ReplyDeleteijin copy

ReplyDeleteada kesimpulannya gak ??

ReplyDeleteThis comment has been removed by the author.

ReplyDeleteAs-salāmu‘alaikum wa raḥmatullāhi wa barakātuh.

ReplyDeleteSaya mengucapkan terima kasih atas informasinya, minta izin juga copas buat tugas sekolah . tanpa menyertakan sumber mohon maaf ( mohon dimaklumi dan mohon ridho nya ).